Κατά τη διάρκεια του 2020, υπήρξε τεράστια αύξηση των επιθέσεων ransomware σύμφωνα με επίσημα στοιχεία. Το επικίνδυνο κακόβουλο λογισμικό είναι γνωστό για το κλείδωμα των αρχείων ζητώντας “λύτρα”, προκειμένου να τα ξεκλειδώσει. Στον οδηγό θα δούμε όλα όσα πρέπει να γνωρίζουμε για το πιο απειλητικό malware των ημερών μας, πώς μπορούμε να προστατευτούμε, και τα χειρότερα ransomware που έχουν εμφανιστεί.

Προτάσεις συνεργασίας

Τα νέα άρθρα του PCsteps

Γίνε VIP μέλος στο PCSteps

Τι είναι το Ransomware

Δυστυχώς και στις μέρες μας, τα ransomware εξελίσσονται ολοένα και περισσότερο.

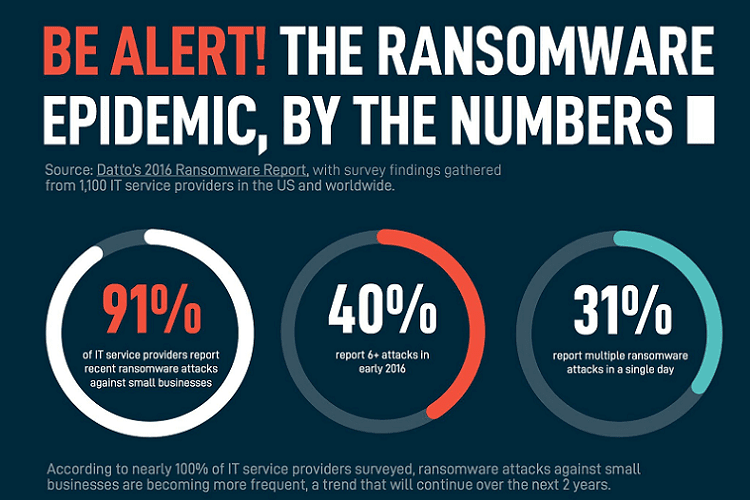

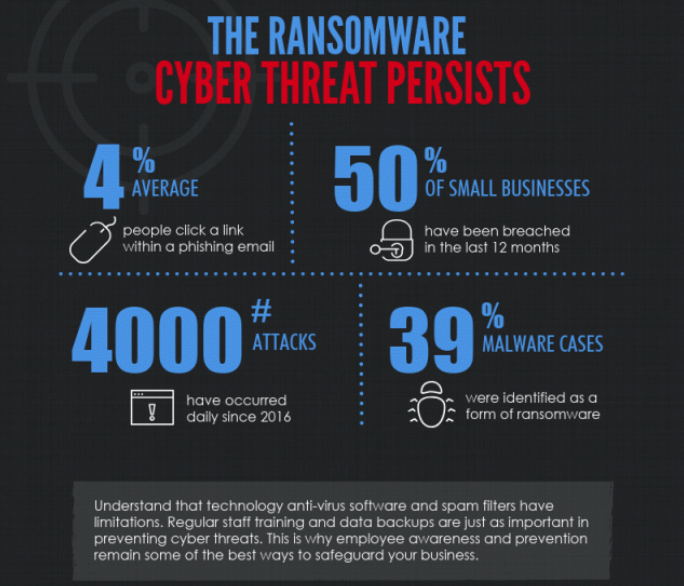

Το 2016, το 60% των επαγγελματιών ασφαλείας που ρωτήθηκαν από το ειδικευμένο Ινστιτούτο Ponemon, δήλωσαν ότι είδαν ανησυχητική αύξηση στις μολύνσεις από το συγκεκριμένο κακόβουλο λογισμικό, με μέσο όρο 26 προσπάθειες ransomware κάθε εβδομάδα.

Το τρίτο τρίμηνο του 2020, οι επιθέσεις ransomware είχαν αυξηθεί παγκοσμίως κατά 40% σε 199,7 εκατομμύρια περιπτώσεις. Μόνο στις ΗΠΑ, οι επιθέσεις αυξήθηκαν κατά 139% σε ετήσια βάση, συνολικά 145,2 εκατομμύρια περιπτώσεις στα τέλη του 2020.

Μια μελέτη της Google διαπίστωσε ότι τα τελευταία δύο χρόνια, οι εισβολείς του ransomware εισέπραξαν 25 εκατομμύρια δολάρια σε λύτρα.

Το κακόβουλο λογισμικό έχει σχεδιαστεί αποκλειστικά για να εκβιάσει τα ανυποψίαστα θύματα του. Στοχεύει ως επί το πλείστον στους απλούς χρήστες, τις επιχειρήσεις, και τους οργανισμούς.

Όταν επιτίθεται σε μια συσκευή με επιτυχία, “κλειδώνει” την οθόνη, ή κρυπτογραφεί τα δεδομένα που είναι αποθηκευμένα στον δίσκο. Στη συνέχεια, εμφανίζει μια απαίτηση καταβολής λύτρων με αναλυτικές λεπτομέρειες πληρωμής.

Μπορεί να μολύνει τον υπολογιστή μας όταν κατεβάζουμε ένα συνημμένο email με φαινομενικά αθώο περιεχόμενο. Ακόμη και όταν επισκεπτόμαστε ένα site που εκτελεί κρυφά κακόβουλο κώδικα.

Δεν είναι όλα τα ransomware πανομοιότυπα. Αυτό που χαρακτηρίζει κάποιο κακόβουλο λογισμικό ως ransomware είναι το ότι προσπαθεί εκβιαστικά να μας αποσπάσει χρήματα.

Κάποια ransomware μπορεί να είναι μεταμφιεσμένα. Εμφανίζουν, για παράδειγμα, προειδοποιητικά μηνύματα του τύπου “Ο υπολογιστής σας έχει μολυνθεί με 7.452 ιούς. Παρακαλώ αγοράστε το προϊόν μας για άμεση επίλυση” , ή το γνωστό στην Ελλάδα ως ιός της Δίωξης Ηλεκτρονικού Εγκλήματος.

Σε άλλες περιπτώσεις το ransomware μπορεί να είναι περισσότερο άμεσο. Υπάρχει περίπτωση να χωθεί κάπου βαθιά στο σύστημα μας, εμφανίζοντας ένα ξεκάθαρο μήνυμα πως θα εξαφανιστεί μόνο αν πληρώσουμε το απαιτούμενο ποσό στους δημιουργούς του.

Οι χειρότεροι τύποι ransomware

Ως εκ τούτου, γνωρίζοντας πώς λειτουργεί το ransomware, αλλά και τις πιο διαδεδομένες μορφές του, είμαστε σε θέση να αντιληφθούμε τη σπουδαιότητα του να κρατάμε αντίγραφα ασφαλείας σε ασφαλείς τοποθεσίες και στο cloud.

Αποθήκευση Αρχείων στο Internet | Τα Καλύτερα Δωρεάν Cloud BackupΣτην εποχή του ίντερνετ, η αποθήκευση αρχείων στο cloud είναι η πλέον απαραίτητη ενέργεια για την ασφάλεια των δεδομένων μας. Η απώλεια αρχείων είναι πολύ…

Blocker

Αυτός ο τύπος ransomware κλειδώνει τους χρήστες από τις βασικές λειτουργίες του υπολογιστή.

Για παράδειγμα, το κακόβουλο λογισμικό ενδέχεται να αρνηθεί την πρόσβαση στην επιφάνεια εργασίας μας, απενεργοποιώντας μερικώς τα αρχεία που χρησιμοποιεί ο υπολογιστής για εκκίνηση.

Σε αυτή την επίθεση, μπορούμε να χρησιμοποιήσουμε τον υπολογιστή μας μόνο για να πληρώσουμε τα λύτρα. Με άλλα λόγια, το PC δεν είναι πλέον λειτουργικό, και στην ουσία αχρηστεύεται μέχρι να ενδώσουμε στις απαιτήσεις του εισβολέα.

Τα καλά νέα είναι ότι αυτός ο τύπος ransomware συνήθως αποφεύγει την κρυπτογράφηση κρίσιμων αρχείων. Αυτό σημαίνει ότι υπάρχει μικρότερη πιθανότητα συνολικής καταστροφής δεδομένων.

Crypto

Είναι ο πιο επιθετικός τύπος ransomware, καθώς κρυπτογραφεί τα κρίσιμα δεδομένα μας, όπως έγγραφα, φωτογραφίες, βίντεο, κ.λ.π, ενώ αφήνει ανέπαφες τις βασικές λειτουργίες του υπολογιστή.

Στοχεύει χιλιάδες συστήματα υπολογιστών σε όλο τον κόσμο που χρησιμοποιούν λειτουργικό σύστημα Windows, και διαδίδεται σε εταιρικά δίκτυα παγκοσμίως.

Οι δημιουργοί Crypto συχνά περιλαμβάνουν αντίστροφη μέτρηση στη ζήτηση λύτρων. Εάν δεν πληρώσουμε μέχρι την προθεσμία που ορίζουν, όλα τα αρχεία μας διαγράφονται.

Diskcoder

Μια παραλλαγή του Crypto ransomware είναι και το ransomware Diskcoder, το οποίο κρυπτογραφεί όλο τον δίσκο και εμποδίζει την πρόσβαση στο λειτουργικό σύστημα.

PIN locker

Επίσης, υπάρχει και το PIN locker, που επιτίθεται σε συσκευές Android αλλάζοντας τους κωδικούς πρόσβασης κλειδώνοντας τον χρήστη απέξω.

Αυτό το Ransomware άρχισε να επιτίθεται σε κινητές συσκευές σε μεγαλύτερη κλίμακα το 2014.

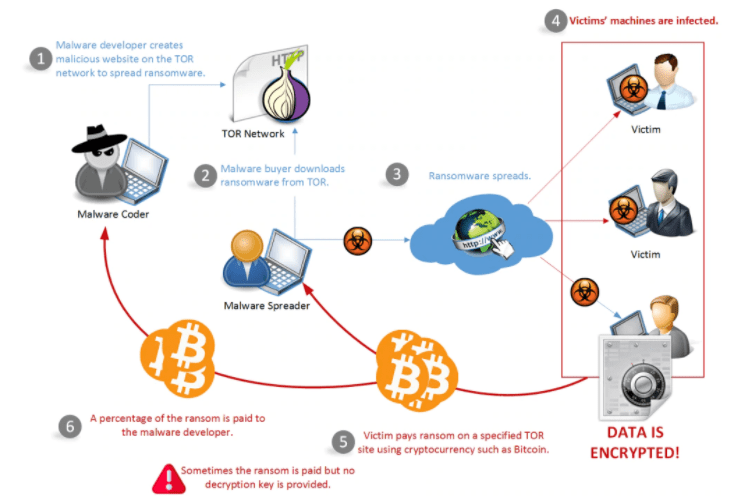

Ransomware-as-a-service (RaaS)

Το Ransomware-as-a-service είναι ένα οικονομικό μοντέλο εγκλήματος στον κυβερνοχώρο που επιτρέπει στους προγραμματιστές κακόβουλου λογισμικού να κερδίζουν χρήματα για τις δημιουργίες τους χωρίς την ανάγκη των επιθέσεων από τους ίδιους.

Οι πελάτες τους κάνουν το μεγαλύτερο μέρος της δουλειάς, καθώς αγοράζουν τα προϊόντα τους και ξεκινούν τις μολύνσεις, ενώ πληρώνουν στους προγραμματιστές ένα ποσοστό των κερδών τους.

Το παράδοξο είναι ότι αυτό το ransomware είναι διαθέσιμο στο δίκτυο TOR στη διεύθυνση hxxp: //kdvm5fd6tn6jsbwh.onion. Μια ιστοσελίδα καθοδηγεί τους αγοραστές στη διαδικασία διαμόρφωσης.

Πώς προστατεύομαι

Δυστυχώς, πολλοί χρήστες αγνοούν τον υπαρκτό κίνδυνο του σύγχρονου ransomware, ή δεν καταλαβαίνουν τη σημασία της δημιουργίας αντιγράφων ασφαλείας αρχείων σε μια εξωτερική συσκευή αποθήκευσης.

Το αποτέλεσμα είναι ότι συχνά επιλέγουν να πληρώσουν τα λύτρα επειδή δεν μπορούν να βρουν κανέναν άλλο τρόπο για να ανακτήσουν τα αρχεία τους.

Γιατί δεν πρέπει να πληρώσω τα λύτρα

Παρ΄ όλα αυτά, πρέπει να τονίσουμε πως δεν υπάρχει καμία εγγύηση ότι οι κυβερνοεγκληματίες θα τηρήσουν τη δική τους πλευρά της συμφωνίας.

Μάλιστα, μερικές φορές δεν είναι καν σε θέση να το πράξουν, είτε εκ προθέσεως, είτε εξαιτίας άστοχου προγραμματισμού στο κακόβουλο λογισμικό.

Επιπλέον, μόλις πληρώσουμε τα λύτρα, οι εγκληματίες του κυβερνοχώρου που χρησιμοποίησαν το ransomware γνωρίζουν ότι είμαστε στο έλεος τους. Αυτό σημαίνει ότι μπορούν να αλλάξουν την συμφωνία και να ζητήσουν περισσότερα λύτρα.

Όλες οι κορυφαίες σουίτες ασφαλείας συνιστούν να μην καταβάλουμε το απαιτούμενο ποσό των λύτρων. Τουλάχιστον μέχρι να επικοινωνήσουμε με την τεχνική υποστήριξη για να εξετάσουν ποιες δυνατότητες υπάρχουν για την αποκρυπτογράφηση των αρχείων μας.

Οι κρίσιμες προληπτικές ενέργειες

Ως εκ τούτου, για να μην πέσουμε ποτέ θύματα μια τέτοιας επίθεσης, πρέπει να λάβουμε σοβαρά υπόψη τις ακόλουθες προληπτικές ενέργειες.

- Δημιουργούμε αντίγραφα ασφαλείας των δεδομένων μας σε τακτική βάση και διατηρούμε τουλάχιστον offline ένα πλήρες backup.

- Προστατεύουμε τα αντίγραφα ασφαλείας με έλεγχο ταυτότητας δύο ή πολλαπλών παραγόντων.

- Χρησιμοποιούμε μια αξιόπιστη σουίτα προστασίας, όπως το BitDefender Total Security, το οποίο είναι ικανό να σταματήσει ένα ransomware μόλις εμφανιστεί.

- Καλό είναι να θυμόμαστε ότι πολλά δωρεάν antivirus δεν είναι άτρωτα, και οι πιθανότητες να μολυνθούμε με ransomware ενώ έχουμε εγκατεστημένο antivirus είναι υψηλές.

- Περιορίζουμε ή απαγορεύουμε τη χρήση του πρωτοκόλλου απομακρυσμένης επιφάνειας εργασίας (Remote Desktop Protocol – RDP) εκτός δικτύου, ή ενεργοποιούμε το Network Level Authentication.

- Χρησιμοποιούμε ένα αξιόπιστο VPN.

- Δεν ανοίγουμε ποτέ μη αξιόπιστα συνημμένα email, και αποφεύγουμε να εκτελούμε ύποπτα αρχεία. Τα ransomware μπορεί να εμφανιστούν με κατάληξη .exe μέσα σε email ή σε σελίδες στις οποίες υπάρχει πειρατικό περιεχόμενο, όπως ταινίες και προγράμματα.

- Είμαστε πάντα προσεκτικοί με αυτά που κατεβάζουμε και εκτελούμε στον υπολογιστή μας.

- Έχουμε τα προγράμματα μας πάντα ενημερωμένα, συμπεριλαμβανομένων των Windows. Εάν χρησιμοποιούμε μια παλιά έκδοση του browser, ή παλιές εκδόσεις των εγκατεστημένων επεκτάσεων του, τότε είμαστε εκτεθειμένοι σε τέτοιου είδους ransomware.

- Αν έχουμε τη Java εγκατεστημένη, καλό είναι να την καταργήσουμε αμέσως.

- Εκπαιδεύουμε τακτικά το προσωπικό μας να αναγνωρίζει και να αντιμετωπίζει τις επιθέσεις ηλεκτρονικού “ψαρέματος” (phishing).

Οι χειρότερες επιθέσεις ransomware

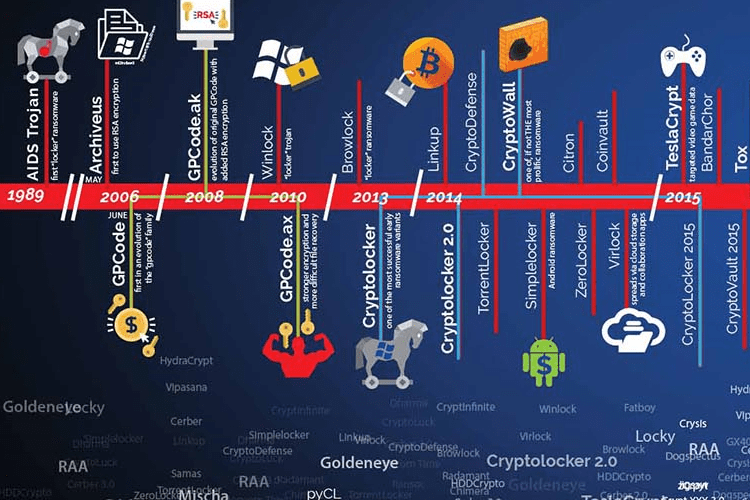

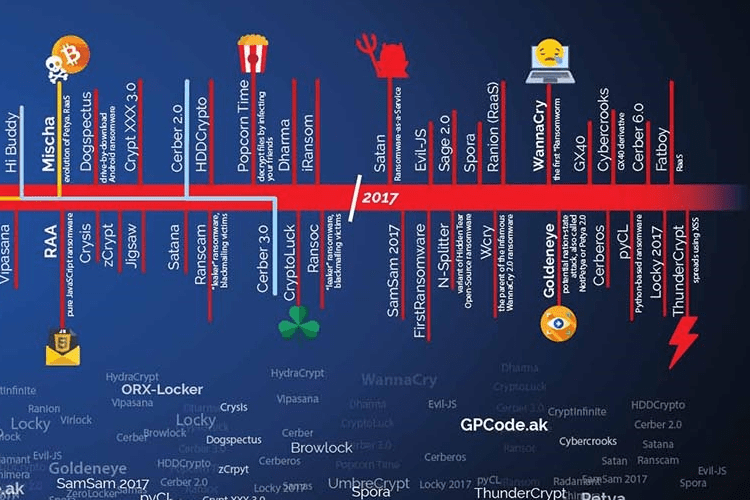

Το πρώτο σύγχρονο ransomware εμφανίστηκε το 2005 με τη μορφή Gpcode, αλλά μόνο τα τελευταία χρόνια το πρόβλημα έχει φτάσει σε επιδημικές αναλογίες.

Η πρώτη τεκμηριωμένη περίπτωση ransomware έλαβε χώρα το 1989.

Ονομάστηκε AIDS Trojan και διαδόθηκε μέσω χιλιάδων δισκετών που εστάλησαν μέσω ταχυδρομείου. Οι δισκέτες αυτές ανέφεραν ότι περιείχαν μια βάση δεδομένων για το AIDS και τους παράγοντες κινδύνου που σχετίζονται με τη συγκεκριμένη ασθένεια.

Στην πραγματικότητα, οι δισκέτες περιείχαν κακόβουλο λογισμικό, το οποίο απενεργοποιούσε την πρόσβαση των χρηστών σε μεγάλο μέρος του περιεχομένου του σκληρού δίσκου.

Το AIDS Trojan απαιτούσε λύτρα (ή όπως τα ονόμαζε το σχετικό μήνυμα, “πληρωμή άδειας”), ύψους 189 δολαρίων ΗΠΑ, τα οποία θα έπρεπε να αποσταλούν σε μια ταχυδρομική θυρίδα στον Παναμά.

Ως υπεύθυνος του συγκεκριμένου ransomware κατηγορήθηκε ο Δρ. Joseph Popp, ο οποίος, ωστόσο, δεν δικάστηκε.

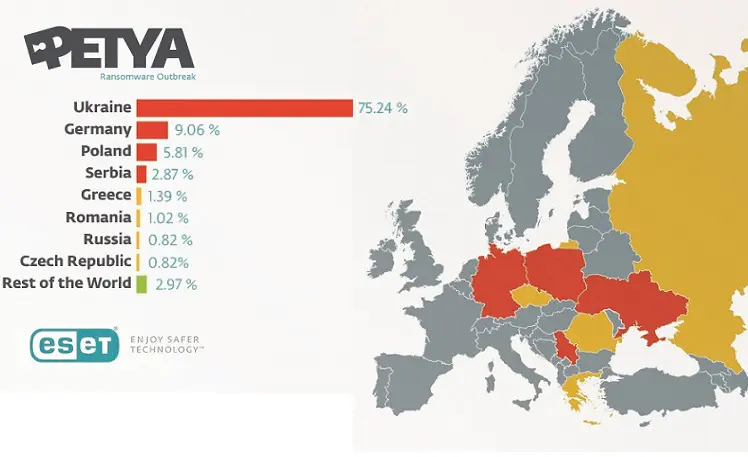

Diskcoder.C aka Petya

Τον Ιούνιο του 2017, το κακόβουλο λογισμικό που χαρακτηρίστηκε πάλι από την ESET ως Diskcoder.C aka Petya, έκανε την εμφάνισή του στην Ουκρανία, αλλά σύντομα πέρασε τα σύνορα της, και εμφανίστηκε και στην Ελλάδα.

Όπως αποδείχθηκε αργότερα, επρόκειτο για μια καλά ενορχηστρωμένη επίθεση στο χώρο της εφοδιαστικής αλυσίδας που μόλυνε ένα δημοφιλές λογιστικό πρόγραμμα, προκειμένου να επιτεθεί και να βλάψει ουκρανικές εταιρείες.

Ωστόσο, κάποια στιγμή ξέφυγε εκτός ελέγχου, μολύνοντας πολλές διεθνείς εταιρείες όπως τις Maersk, Merck, Rosneft, και FedEx, προκαλώντας ζημίες εκατοντάδων εκατομμυρίων δολαρίων.

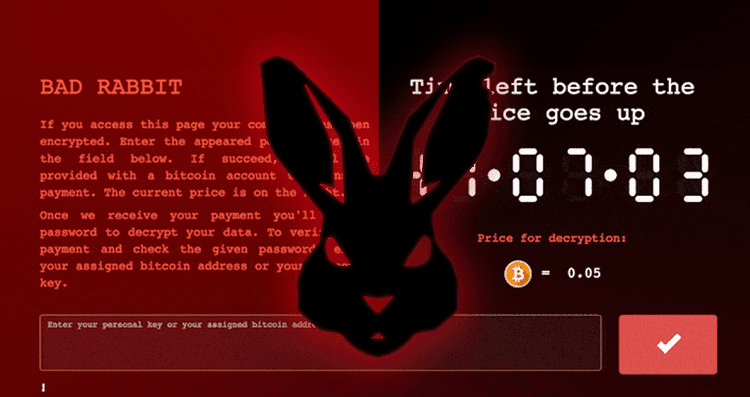

Bad Rabbit

Τον Οκτώβριο του 2017 το Bad Rabbit απόκτησε πρόσβαση σε χιλιάδες υπολογιστές. Ο λόγος ήταν ότι οι χρήστες θεωρούσαν ότι είναι πρόγραμμα εγκατάστασης για το Adobe Flash.

Μόλις ενεργοποιηθεί, προσπαθεί να εξαπλωθεί σε άλλες συσκευές στο δίκτυο, αποσπώντας τους κωδικούς πρόσβασης για να αποκτήσει πρόσβαση. Το Bad Rabbit κρυπτογραφεί τόσο τα αρχεία χρήστη, όσο και τα αρχεία εκκίνησης του υπολογιστή.

Στη συνέχεια, απαιτεί περίπου 280 δολάρια σε bitcoin για πληρωμή σε site που είναι προσβάσιμο μόνο μέσω του Tor.

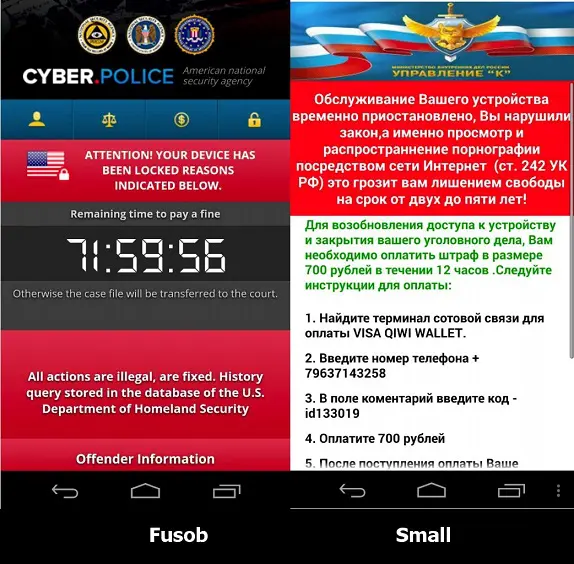

Fusob – Στα κινητά

Η Fusob είναι μια από τις μεγαλύτερες οικογένειες ransomware για κινητές συσκευές. Μεταξύ Απριλίου του 2015 και Μαρτίου του 2016, περίπου το 56% των επιθέσεων ransomware για κινητές συσκευές ήταν από αυτό το κακόβουλο λογισμικό.

Όταν το Fusob εγκαθίσταται, αρχικά ελέγχει την γλώσσα της συσκευής. Αν είναι ρωσική ή κάποια από συγκεκριμένες γλώσσες της Ανατολικής Ευρώπης, το κακόβουλο λογισμικό δεν κάνει απολύτως τίποτα και παραμένει ανενεργό.

Σε περίπτωση που δεν εντοπίσει αυτές τις γλώσσες, προχωράει στο κλείδωμα της συσκευής και απαιτεί λύτρα. Ανάμεσα στα θύματα, περίπου το 40% ήταν στην Γερμανία, το 14,5% στο Ηνωμένο Βασίλειο, και το 11,4% στις Ηνωμένες Πολιτείες.

CryptoLocker

Ένα από τα χειρότερα ransomware που εμφανίστηκε ποτέ είναι το CryptoLocker.

Ξεκινούσε με την κρυπτογράφηση των προσωπικών μας φακέλων και μόλις αποκτούσε πρόσβαση στο σύστημα, απαγόρευε να ανοίξουμε οποιοδήποτε φάκελο, εάν δεν γνωρίζουμε το κλειδί της κρυπτογράφησης.

Το CryptoLocker εξαπλώθηκε μέσω συνημμένων email. Κρυπτογραφούσε τα αρχεία χρηστών με δημόσιο κλειδί RSA 2048-bit και μετά απαιτούσε πληρωμή.

Τα θύματα είχαν περίπου 72 ώρες για να πληρώσουν τα λύτρα, περίπου 400 δολάρια, διαφορετικά τα αρχεία τους καταστρέφονταν.

WannaCry

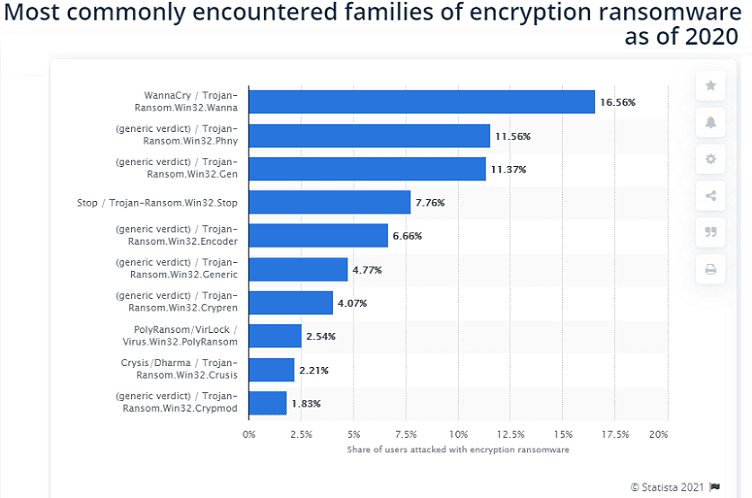

Τον Μάιο του 2017 το ransomware worm που χαρακτηρίστηκε από την ESET ως WannaCryptor, γνωστό και ως WannaCry, εξαπλώθηκε ταχύτατα.

Χρησιμοποίησε το κενό ασφαλείας EternalBlue που είχε διαρρεύσει από την NSA και εκμεταλλευόταν μια ευπάθεια στις πιο δημοφιλείς εκδόσεις των λειτουργικών συστημάτων Windows.

Παρά το γεγονός ότι η Microsoft είχε κυκλοφορήσει patches πάνω από δύο μήνες πριν την επίθεση, τα αρχεία και τα συστήματα χιλιάδων οργανισμών σε όλο τον κόσμο έπεσαν θύματα του συγκεκριμένου ransomware. Η ζημιά που προκάλεσε εκτιμάται σε δισεκατομμύρια δολάρια.

Το μέλλον των επιθέσεων – Η νέα γενιά Ransomware 2.0

Δυστυχώς, οι κυβερνοεγκληματίες εκδίδουν πιο εξελιγμένους αλγόριθμους κάθε χρόνο. Η νέα γενιά του ransomware 2.0 είναι εντελώς διαφορετική από αυτήν που απείλησε τα συστήματα τα προηγούμενα χρόνια, καθώς διαδίδεται ευκολότερα σε δίκτυα.

Οι επιθέσεις του ransomware 2.0 δεν στοχεύουν μόνο στη κρυπτογράφηση των αρχείων. Αντιθέτως, η διαδικασία εκβιασμού βασίζεται στη δημοσίευση εμπιστευτικών δεδομένων στο διαδίκτυο.

Επιπλέον, μπορούν να διαγράψουν πλέον και αντίγραφα ασφαλείας δεδομένων, καθώς έχουν αρχίσει να στοχεύουν σε δεδομένα του cloud.

Πολλοί ειδικοί της κυβερνοασφάλειας θεωρούν ότι μπορούν να στοχεύσουν ακόμη και σε μεγάλες υπηρεσίες cloud όπως G Suite, Microsoft 365, ή Salesforce στις Ηνωμένες Πολιτείες. Αν συμβεί κάτι τέτοιο, ο οικονομικός αντίκτυπος θα ήταν καταστροφικός.

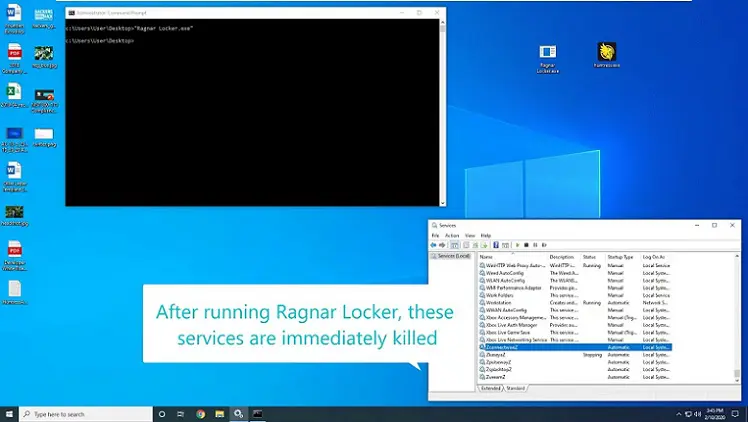

Ένα παράδειγμα τέτοιου ransomware ονομάζεται Ragnar Locker και Egregor. Αμφότερα έγιναν γνωστά το πρώτο εξάμηνο του 2020, και στα τέλη του ίδιου έτους αντίστοιχα.

Το Ragnar Locker χρησιμοποιεί ένα σενάριο cloud-to-cloud σε μια επίθεση που στοχεύει δεδομένα SaaS. Ταυτόχρονα, απενεργοποιεί στα κρυφά διάφορες ζωτικές υπηρεσίες των Windows.

Ο χρήστης λαμβάνει ένα μήνυμα ηλεκτρονικού ταχυδρομείου που φαίνεται ότι στάλθηκε από τον πάροχο υπηρεσιών cloud. Απαιτεί από τον χρήστη να κάνει κλικ σε έναν σύνδεσμο ηλεκτρονικού ψαρέματος (phishing) για να ενημερώσει μια εφαρμογή.

Στη συνέχεια, ο χρήστης εγκαθιστά μια κακόβουλη εφαρμογή ή μια επέκταση Chrome που ζητά ένα εύρος αδειών πρόσβασης στα δεδομένα του G Suite ή του Office 365 SaaS.

Μόλις παραχωρηθούν τα δικαιώματα, η εφαρμογή ξεκινά την κρυπτογράφηση δεδομένων απευθείας στο cloud.

Μέσα στα επόμενα ένα έως δύο χρόνια, οι ειδικοί ανησυχούν ότι αυτή η εξέλιξη των επιθέσεων θα εμφανίσει σοβαρές αυξητικές τάσεις, καθιστώντας το ransomware 2.0 ένα κρίσιμο σημείο καμπής στον κίνδυνο από το κακόβουλο λογισμικό.

Ποια είναι η γνώμη σας για το ransomware?

Εσείς έχετε πέσει ποτέ θύματα ransomware? Και εάν ναι, πώς τα αντιμετωπίσατε? Αν θέλετε να μοιραστείτε την άποψη σας, ή κάποια δυσάρεστη εμπειρία με αυτό το πολύ επικίνδυνο κακόβουλο λογισμικό, μπορείτε να μας γράψετε στα σχόλια.